美国航空组织遭遇连续攻击

关键要点

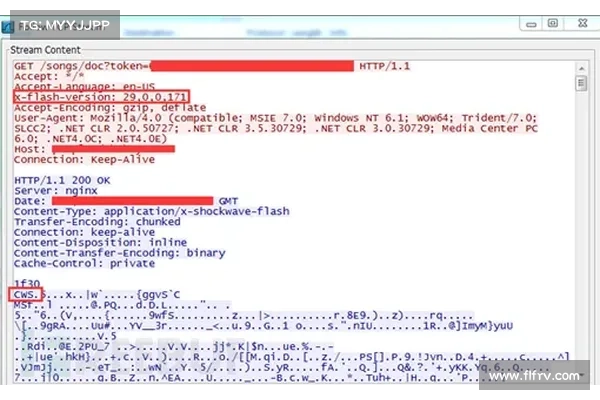

美国一航空机构遭受多个国家级威胁行为者发动的连续网络攻击,利用著名的Zoho和Fortinet漏洞。这两个漏洞被评为关键,并已列入已知被利用漏洞 (KEV) 清单,安全机构提醒确保所有系统包括防火墙安全设备及时更新补丁。CISA、FBI和网络国家任务部CNMF联合发布的周四报告中指出这些网络攻击的详细情况。本次安全事件的重点在于,国家级高级持续威胁APT组织利用了一个关键的远程代码执行漏洞CVE202247966,获取了该组织Zoho ManageEngine ServiceDesk Plus实例的未授权访问权限,并在其网络内进行横向移动。

此外,其他APT组织利用了FortiOS SSLVPN中的一个堆缓冲区溢出漏洞CVE202242475,在该组织的Fortinet防火墙设备上建立了存在。这些攻击据信始于今年1月。CISA在2月至4月之间进行了事件响应评估,识别出“各种威胁行为活动”。

虽然报告并未将此次攻击归因于特定威胁组织,但指出CISA的调查发现多起相似的战术、技术和程序TTPs,可能与多个APT组织相关。

在Zoho漏洞的利用下,攻击者能够获得根级的web服务器访问权限,并创建带有管理员特权的本地用户帐户。

“攻击者进一步能下载恶意软件、列举网络、收集管理员用户凭据,并在组织的网络中横向移动,”报告中指出。

尚不清楚此次攻击是否导致数据被访问、修改或外泄,“这一点的模糊源于该组织未能明确其数据的中央存储位置,并且CISA的网络传感器覆盖有限。”

上个月,Cisco Talos曾报告观察到北韩国家赞助的APT Lazarus Group利用相同的Zoho ManageEngine漏洞,对英国的中型互联网骨干提供者及多个欧洲和美国的医疗机构发动攻击。

梯子npv加速在针对航空组织的Fortinet防火墙的攻击中,报告表示APT组织利用了该组织之前雇佣的承包商的有效管理账户凭证,这些凭证在攻击前已被禁用。

“分析显示,这些威胁行为者的共同特征是使用已禁用的管理账户凭证,并从环境中的多个关键服务器中删除日志,”报告提到。

“这阻止了对后续利用或数据外泄的检测。”

安全机构在报告中建议,如果组织不再需要与其网络上的应用程序相关的所有不必要和禁用的账户和组,尤其是特权账户,应将其删除。

今年6月,相同的FortiOS漏洞也曾在一次针对美国癌症中心的攻击中被利用。

三家机构在其报告中指出,针对航空组织的攻击强调了APT组织通常扫描互联网暴露设备的漏洞,这些漏洞容易被利用。“防火墙、虚拟专用网络VPN及其他边缘网络基础设施仍然是恶意网络行为者感兴趣的目标,”他们警告道,“当目标锁定时,这些设备可被利用来扩展针对网络的访问、作为恶意基础设施,或者两者的混合。”